Azureのログイン情報を取得する

Azureと連携するには、IncredibuildCloudのアクティベート時に次のログイン情報が必要です。

-

TenantID

-

新しいAzureADアプリケーションのID

-

クライアントシークレット

これらの詳細を生成するには、[GlobalAdministrator]、および[Owner]のロールが付与されたユーザーでこの記事の手順に従います。

注意:これらの手順は2020年に検証されたものですが、その後Azureのアプリケーションが変更されている可能性があります。

AzureADアプリケーションの作成

IncredibuildCloudでAzureプラットフォーム上のリソースを管理するには、AzureActiveDirectory(AD)アプリケーションを新規作成し、Azureリソースに対するアクセスと変更の権限をIncredibuildCloudに付与する必要があります。AzureActiveDirectoryアプリケーションの作成に関する詳細については、「Azureのドキュメント」を参照してください。

-

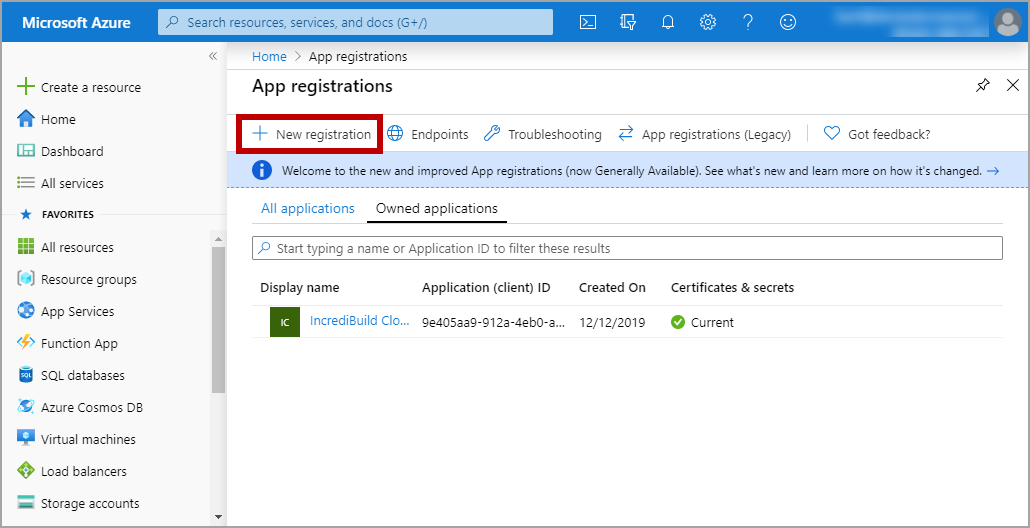

Azureポータルで[検索]ボックスに「Appregistrations」と入力します。

-

[Appregistrations]ページで、+[Newregistration]オプションをクリックします。

-

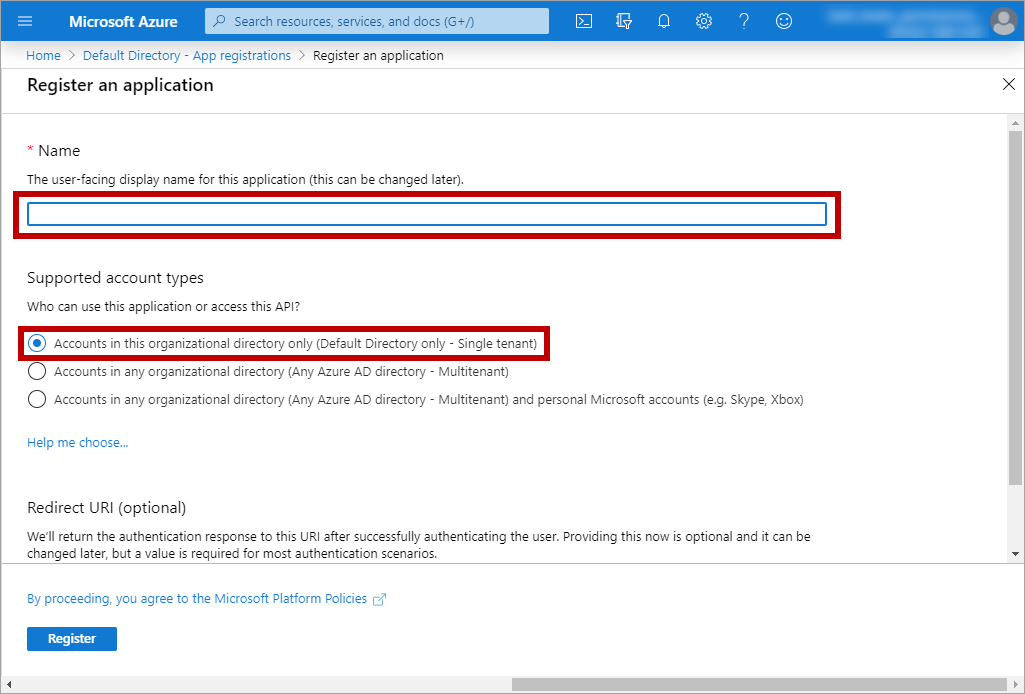

[RegisteranApplication]ページで、「名前」を入力し、」[SupportedAccountTypes]のデフォルト設定はそのままにしておきます。

-

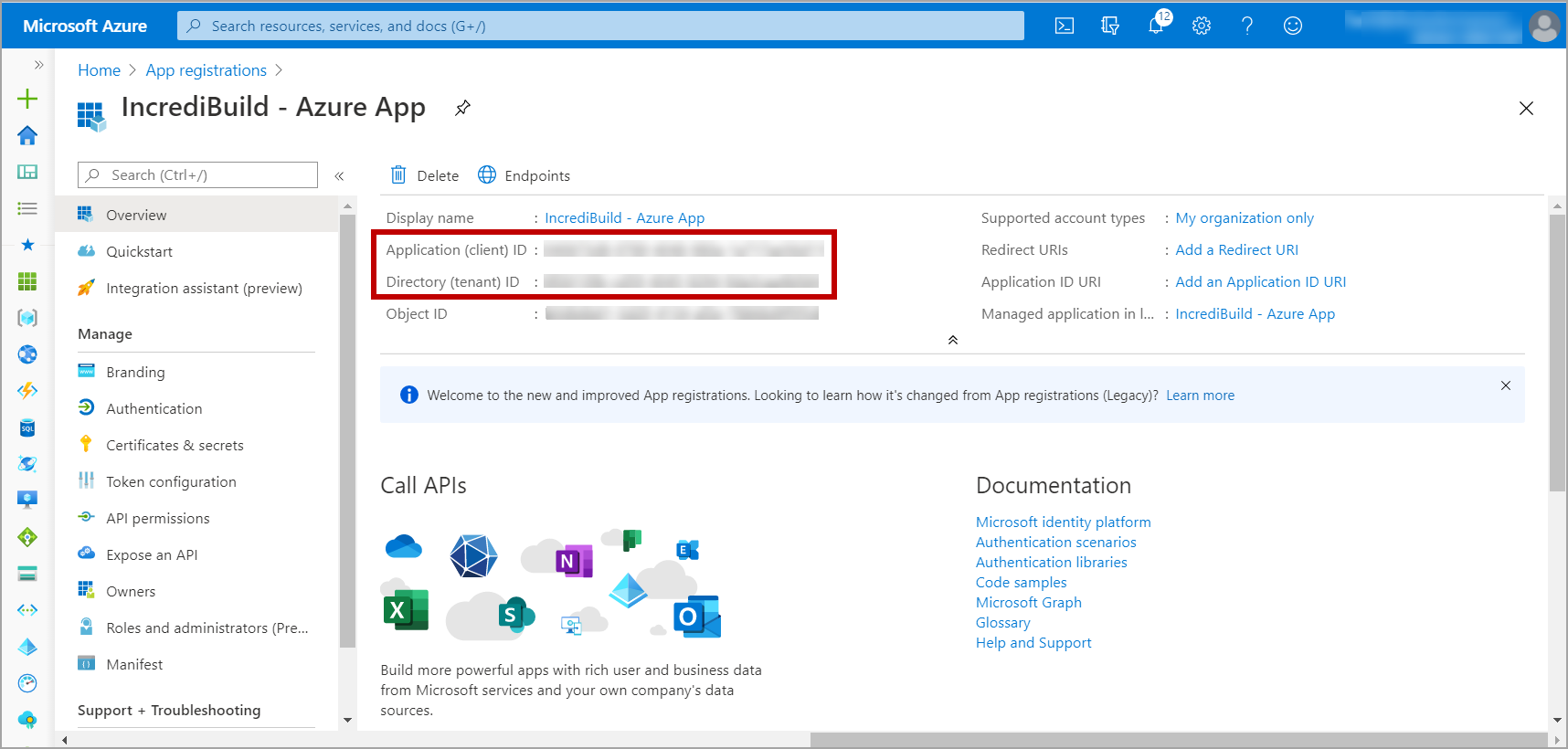

新しく登録したアプリケーションのページで次の値をコピーして適当な場所にメモしておきます。

-

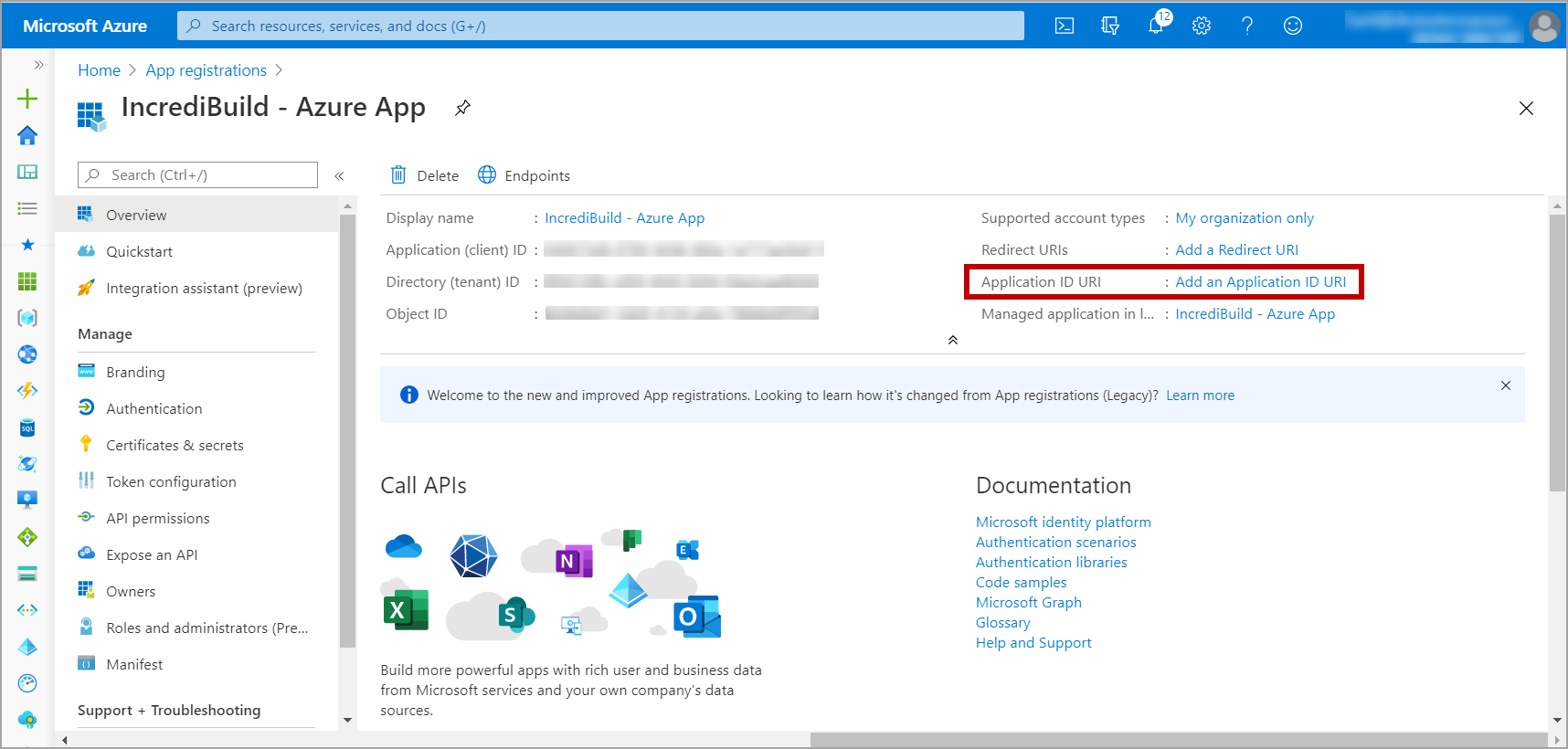

同じページで、[AddanApplicationIDURI]オプションをクリックします。

-

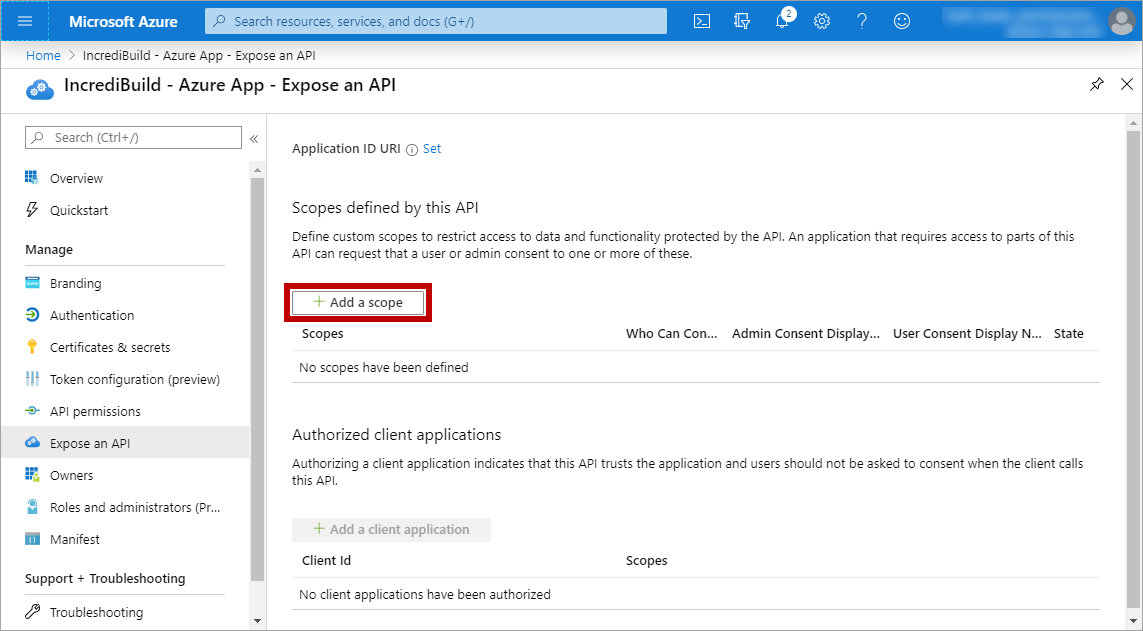

「ExposeanAPI」ページで[Addascope]のオプションをクリックします。

-

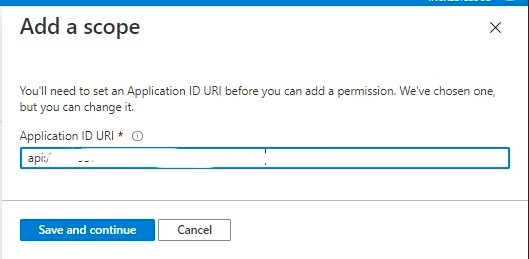

「Addascope」ダイアログで次の手順を行います。

-

表示された文字列はそのままで[SaveandContinue]をクリックします。

-

注意:「api://...."」で始まるテキストは、単にデフォルトで生成されるGUIDです。このまま使用できますが、任意のURLを入力することもできます(「api://」「http://」のどちらでも)。

-

-

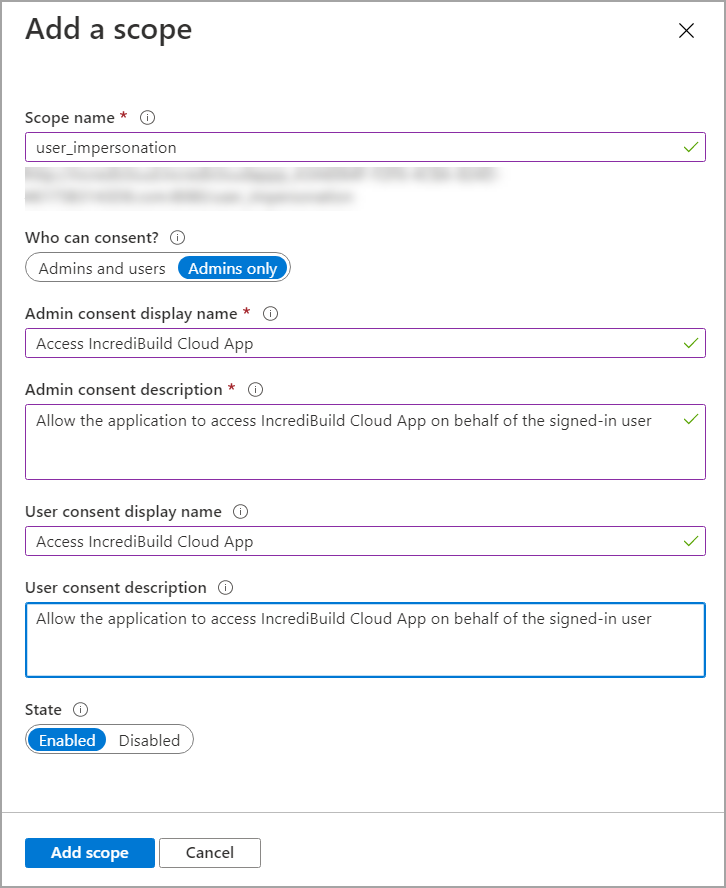

2つ目の「Addascope」のダイアログボックスで、次のように入力します。

-

Scopename:「user_impersonation」と入力します。

-

同意できるのは誰ですか?‐[Adminsandusers]を選択します。

-

Adminconsentdisplayname-「AccessIncredibuildCloudApp」と入力します。

-

Adminconsentdescription-「AllowtheapplicationtoaccessIncredibuildCloudApponbehalfofthesigned-inuser」と入力します。

-

Userconsentdisplayname-AccessIncredibuild CloudAppと入力します。

-

Userconsentdescription-AllowtheapplicationtoaccessIncredibuild CloudApponbehalfofthesigned-inuserと入力します。

-

State:[Enabled]を選択します。

-

-

必要項目への入力の終了後、[Addscope]ボタンをクリックして新しいスコープを保存します。

-

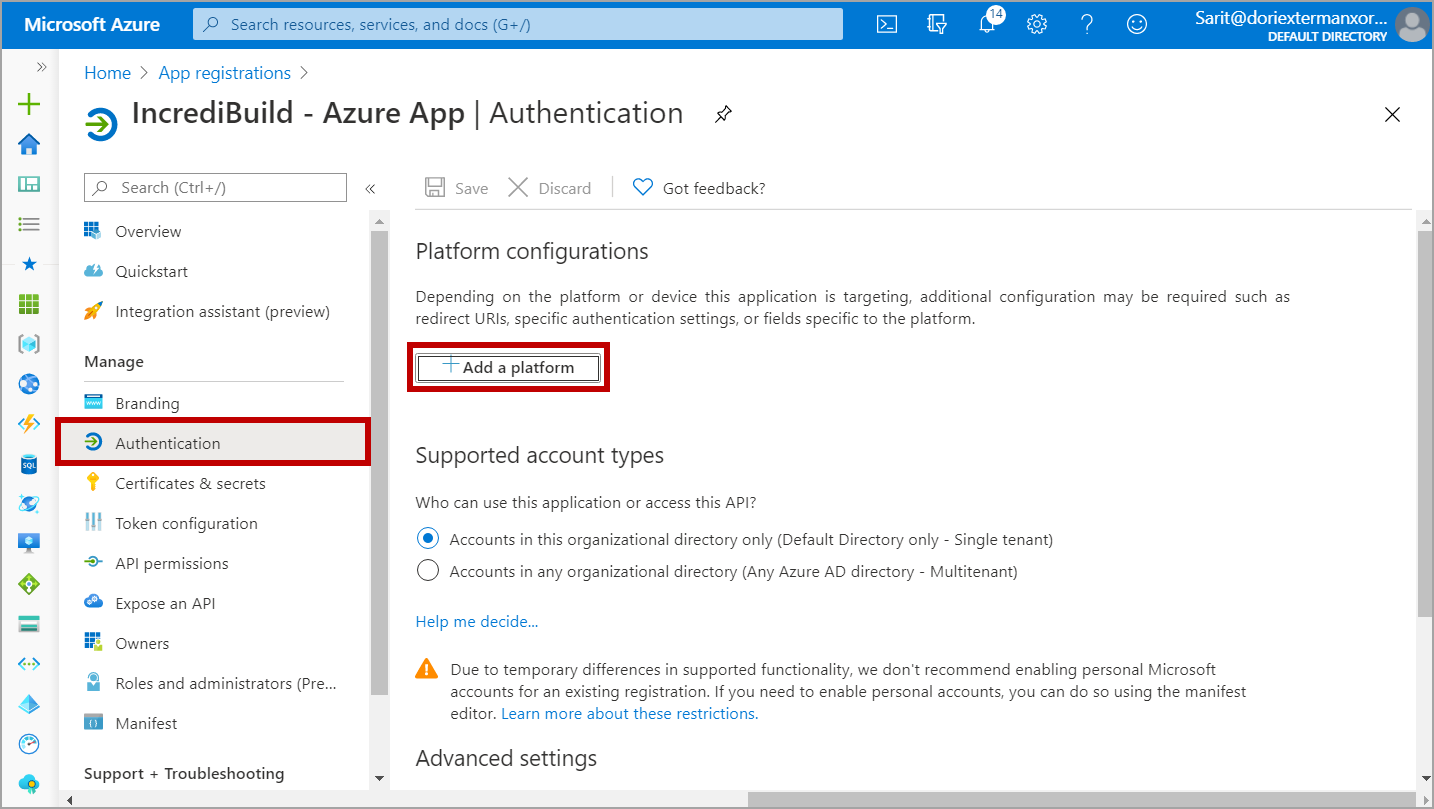

[Authentication]の画面を開きます。その後、[Addaplatform]のボタンをクリックします。

-

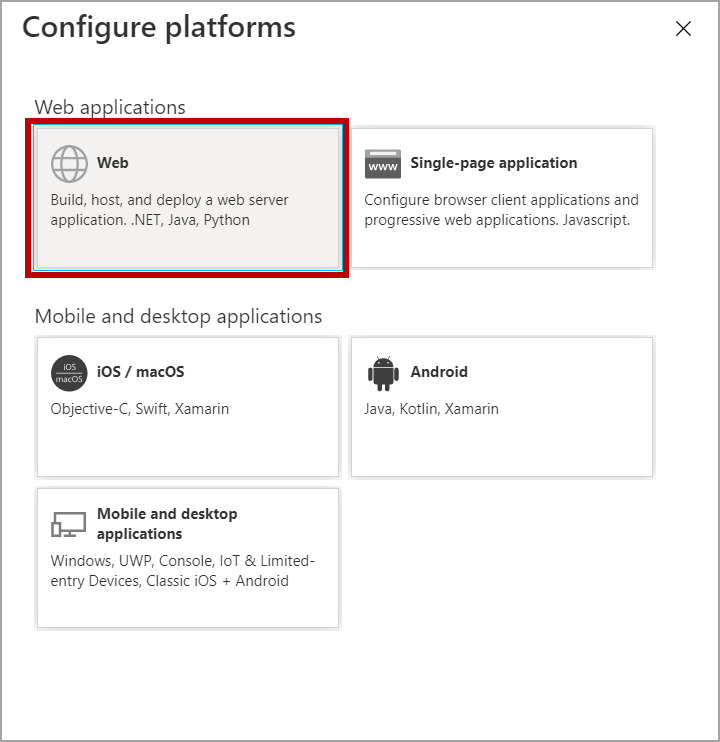

[Configureplatforms]のダイアログボックスで、[Web]オプションを選択します。

-

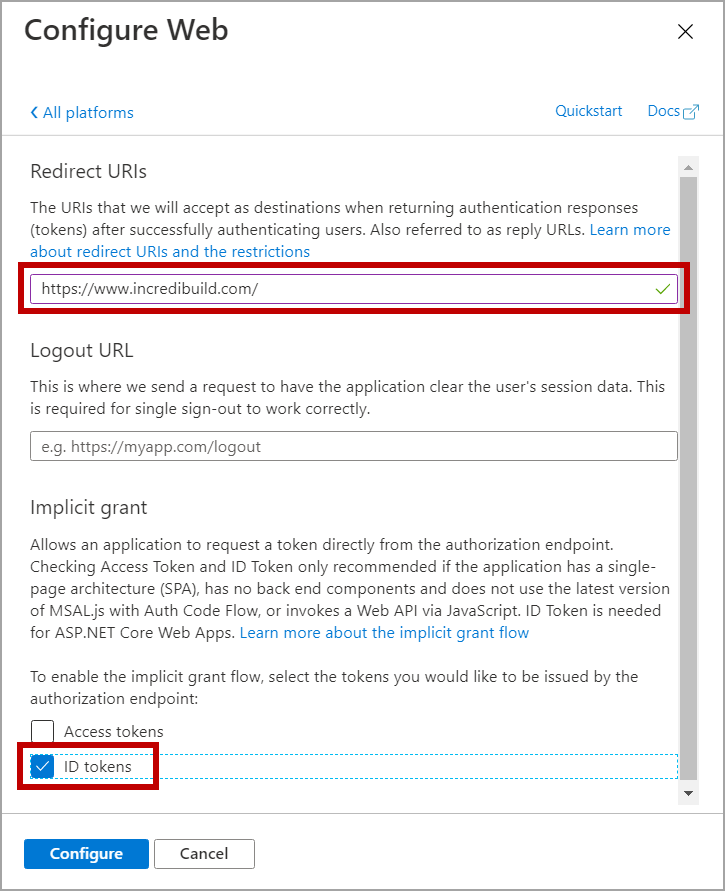

[ConfigureWeb]ダイアログで次の手順を行います。

-RedirectURLs-ダミーのURLを入力します。-Implicitgrant-[IDtokens]チェックボックスを選択し、次に、[Configure]ボタンをクリックします。

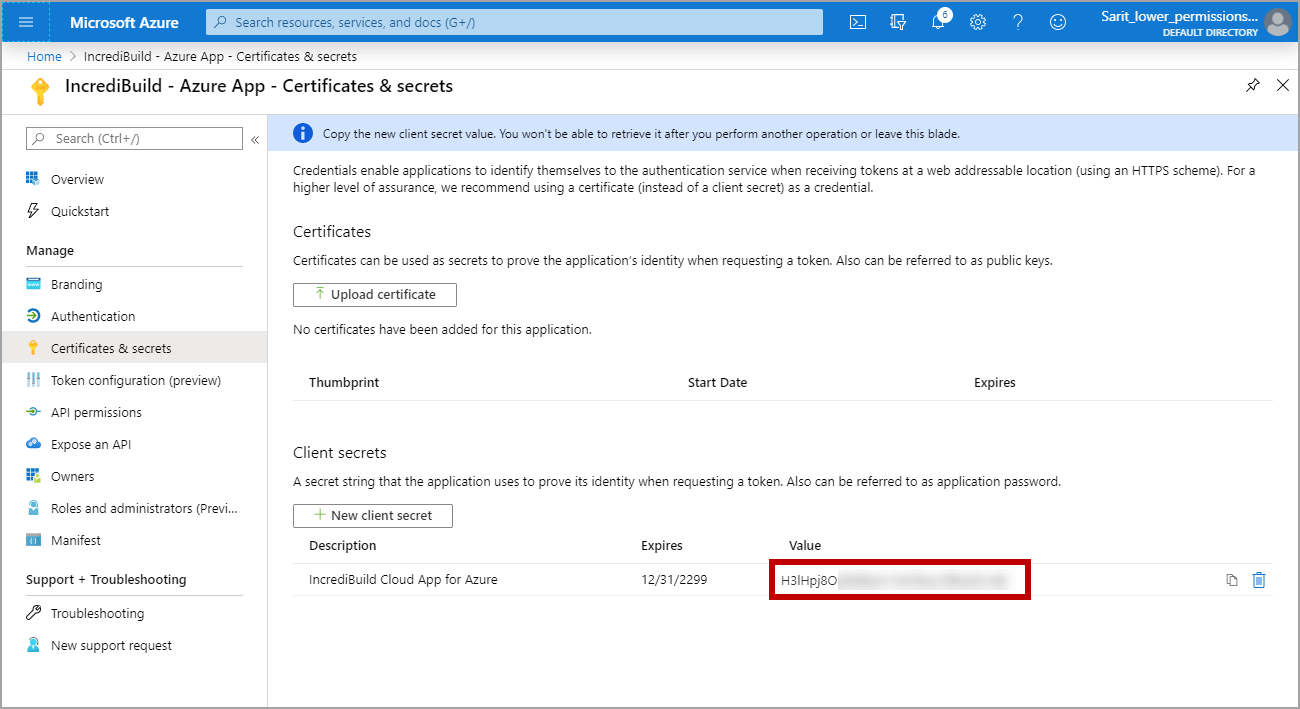

クライアントシークレットの作成

新しいAzureアプリをAzureADで認証するにはクライアントシークレット(アプリケーションパスワード)が必要です。作成したクライアントシークレットはコピーして適当な場所にメモしておいてください。後で取得し直すことはできませんが、元の情報が見つからない場合は、新たにシークレットを作成する必要があります。

-

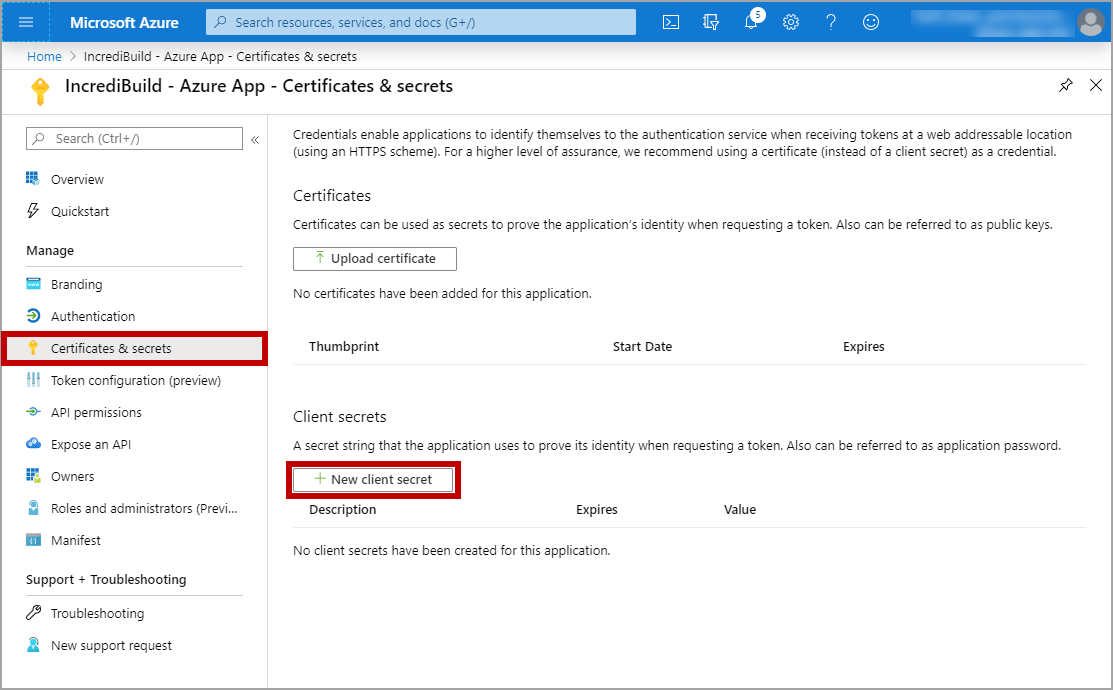

「Certificates&secrets」ページを開きます。[+Newclientsecret]のオプションをクリックします。

-

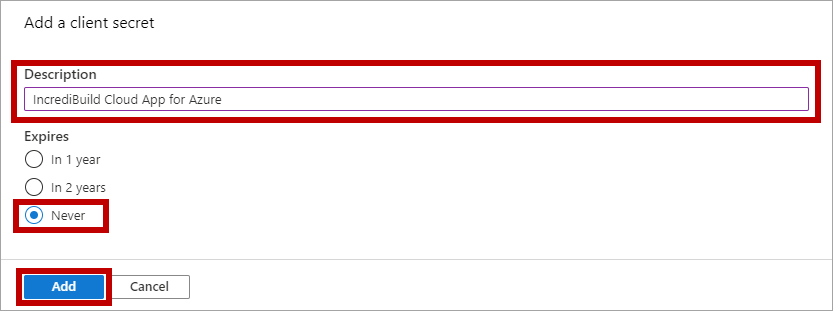

[Addaclientsecret]のダイアログで次の手順を行います。

-

Description-自由に入力してください。

-

Expires-[Never]のラジオボタンを選択します。

次に、[Add]ボタンをクリックします。

-

-

Certificates&secretsページ-「Clientsecrets」セクションで、新しいアプリの[Value]列の内容をコピーしてください。

重要:アクティベーションの手続き中、この「ClientSecret」「Value」を[Incredibuild Cloud-AzureLogin]ダイアログボックスに入力する必要があります。

1つ以上のカスタムAzureロールを作成する

ロールはアカウントでIncredibuildが持つ権限を定義します。クラウドの構成によって異なる権限が必要です。

-

以下の選択肢から使用するオプションを決定してください。

-

サブスクリプション全体に対して完全な権限を持つ単一のロールを使用します。

fullPermissions.jsonファイルには、Incredibuildのすべてのユースケースに必要なすべての権限が含まれています。

-

異なるリソース グループで3つの異なるカスタム ロール セットを使用します。

-

vnetPermissions.json:仮想ネットワークを含むリソース グループで必要

-

nsgPermissions.json:ネットワーク セキュリティ グループを含むリソース グループで必要

-

resourceManagementPermissions.json:Incredibuildヘルパーを含むリソース グループに必要

-

-

-

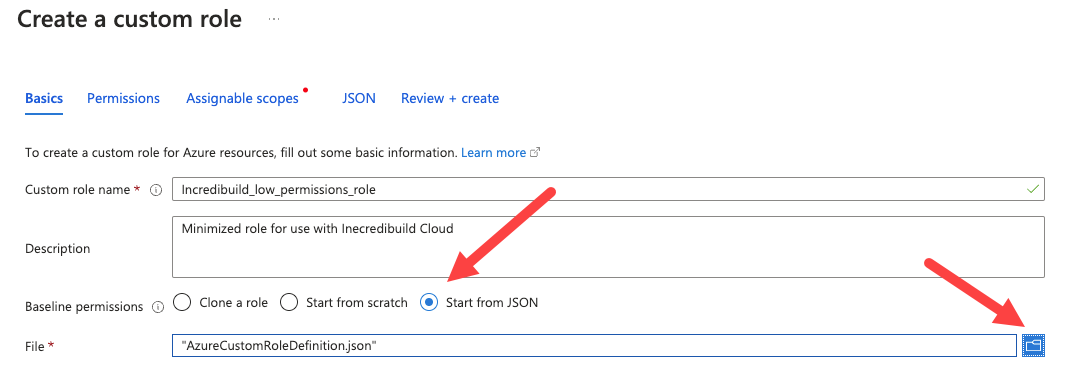

JSON形式で権限のセットをダウンロードします。

-

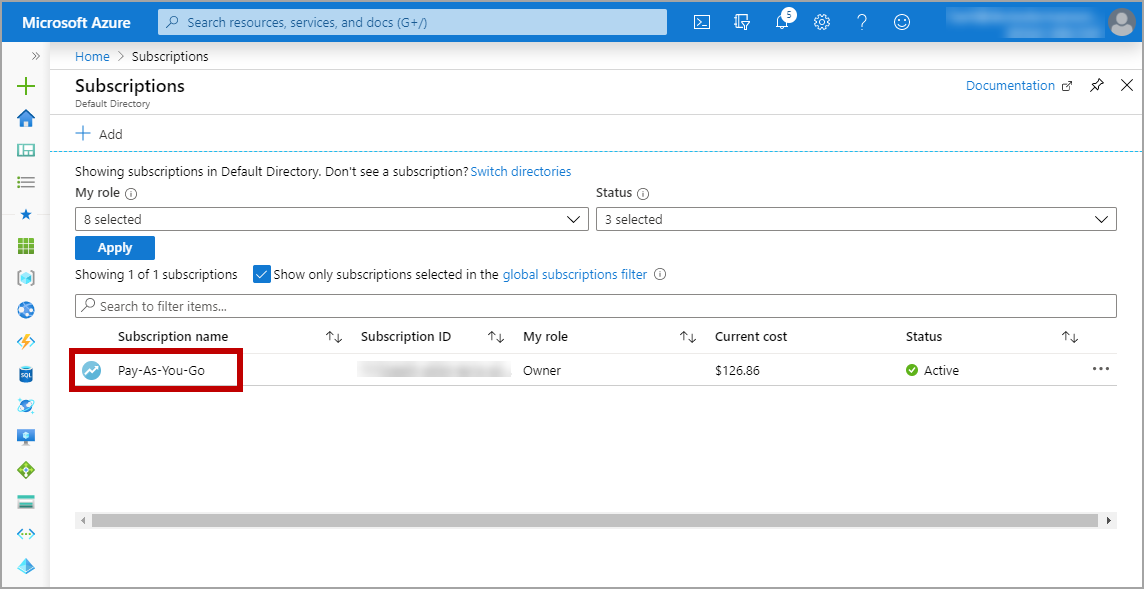

Azure ポータルで、検索ボックスに「Subscriptions」と入力します。

-

「Subscriptions」ページで新しいアプリを割り当てるサブスクリプションを選択します。

-

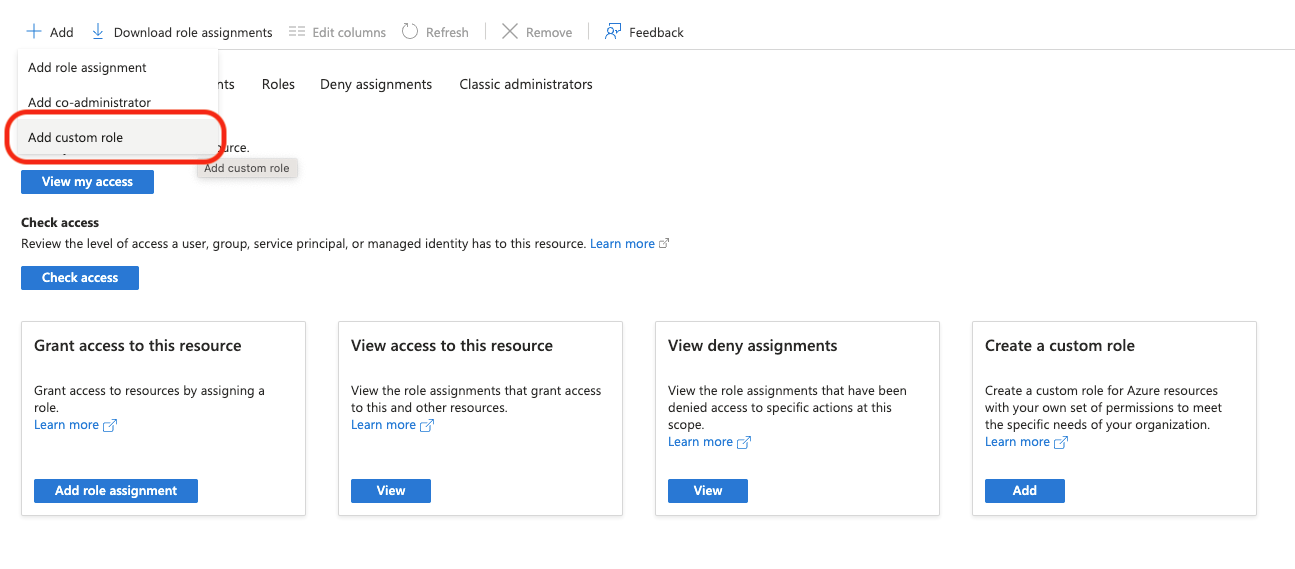

選択した「Subscriptions」ページで、[Accesscontrol(IAM)]を選択します。

-

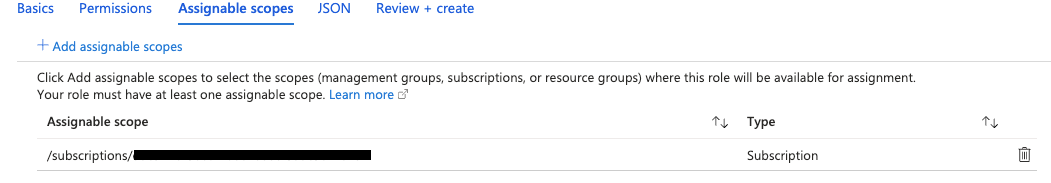

必要な権限ごとにロールを作成するには

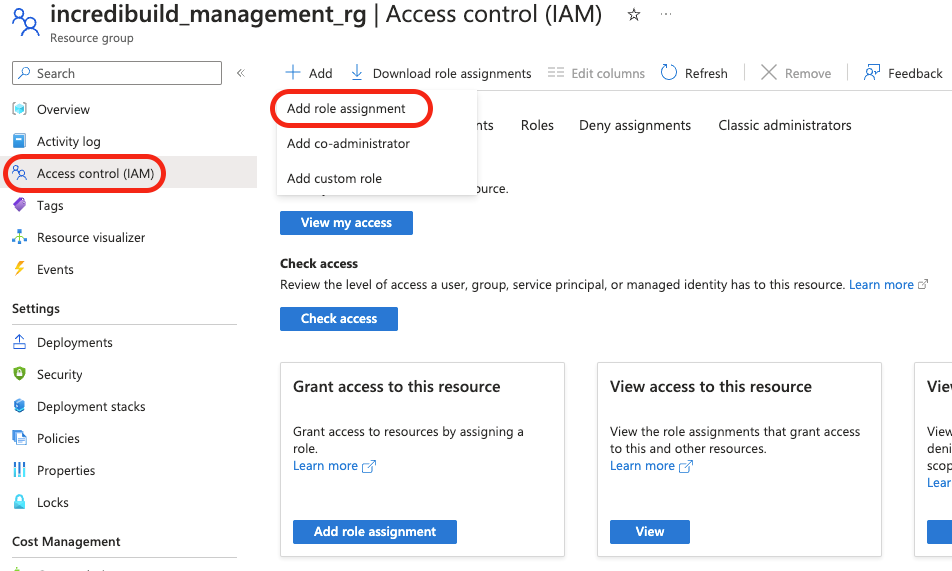

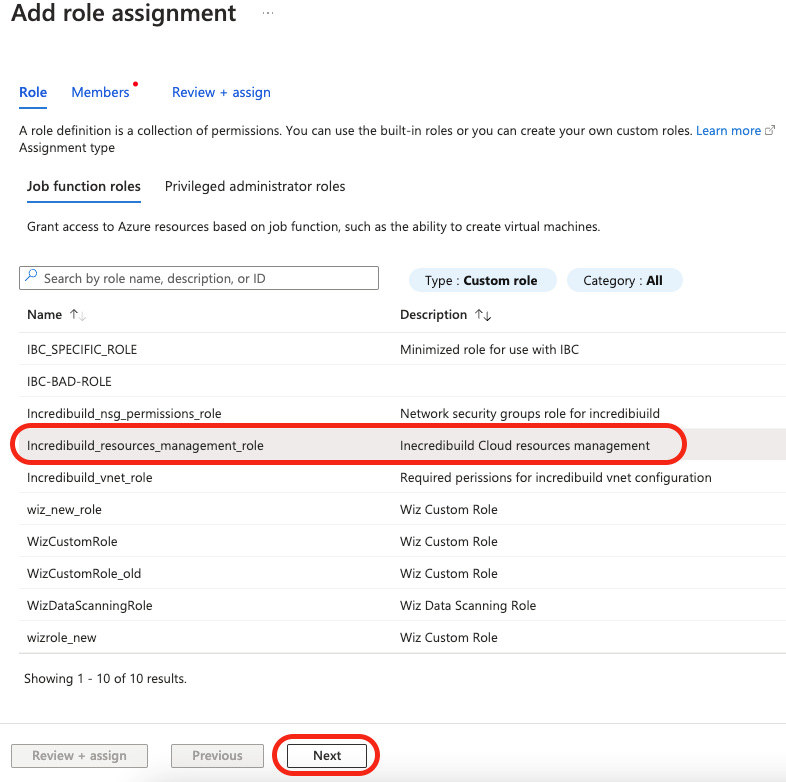

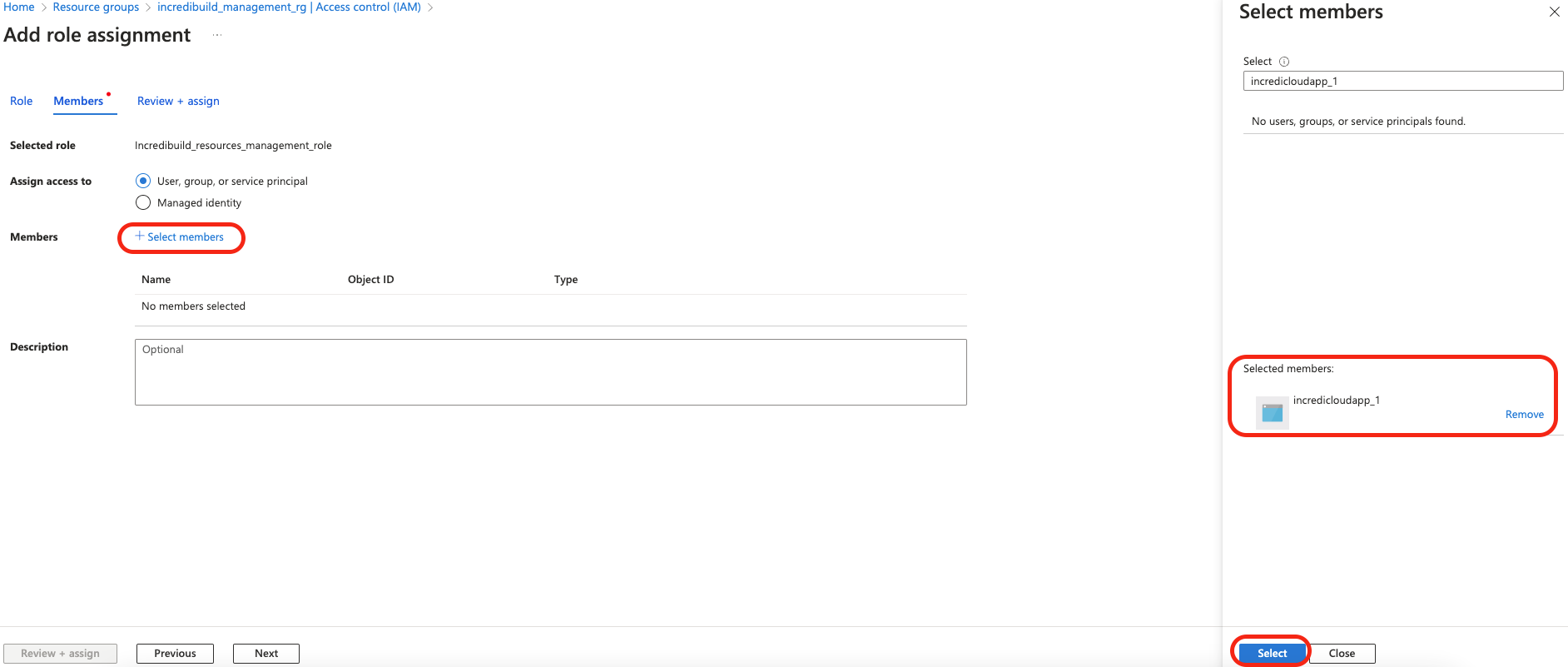

アプリケーションにロールを割り当てる

単一のカスタム権限セットを使用している場合は、サブスクリプションに直接ロールを割り当てます。それ以外の場合は、必要に応じて個々のロールを関連するリソースグループに割り当てます。2つ目のオプションでは、各ロールに対して以下の手順を繰り返します。