外部システムとのユーザー管理統合

Incredibuildのユーザー管理は、Active Directoryのような外部のユーザー管理システムと統合できます。これを有効化すると、外部システムで定義されたユーザーで Incredibuild にログインでき、Incredibuild はそのシステムと直接通信してユーザーを認証します。

統合を有効化した後、Incredibuild でローカルに定義されたユーザーを使用することもできますが、それは Grid Admin ロールが付与されたユーザーに限られます。

Active Directoryとの統合を有効化する

以下の手順は、Active Directory 2022を使用して作成されました。バージョンによって手順が異なる場合があります。

-

Active Directoryで、Incredibuildにおける3つのレベルのユーザー権限に対応する3つのセキュリティグループ(自分のグループ名を指定できます)を作成してください。以下にセキュリティグループの例を示します。

-

IB-Grid-Admins

-

IB-Group-Managers

-

IB-Viewers

-

-

Active Directory で、Incredibuild で持たせる権限に応じて、ユーザー アカウントをセキュリティ グループに追加します。

-

外部ユーザー管理システムでユーザーを検証するために使用するIncredibuild専用ユーザーを定義します。このユーザーには特別な権限やロールは必要ありません。このユーザーは、定期的に期限切れにならないパスワードを持っている必要があります。

-

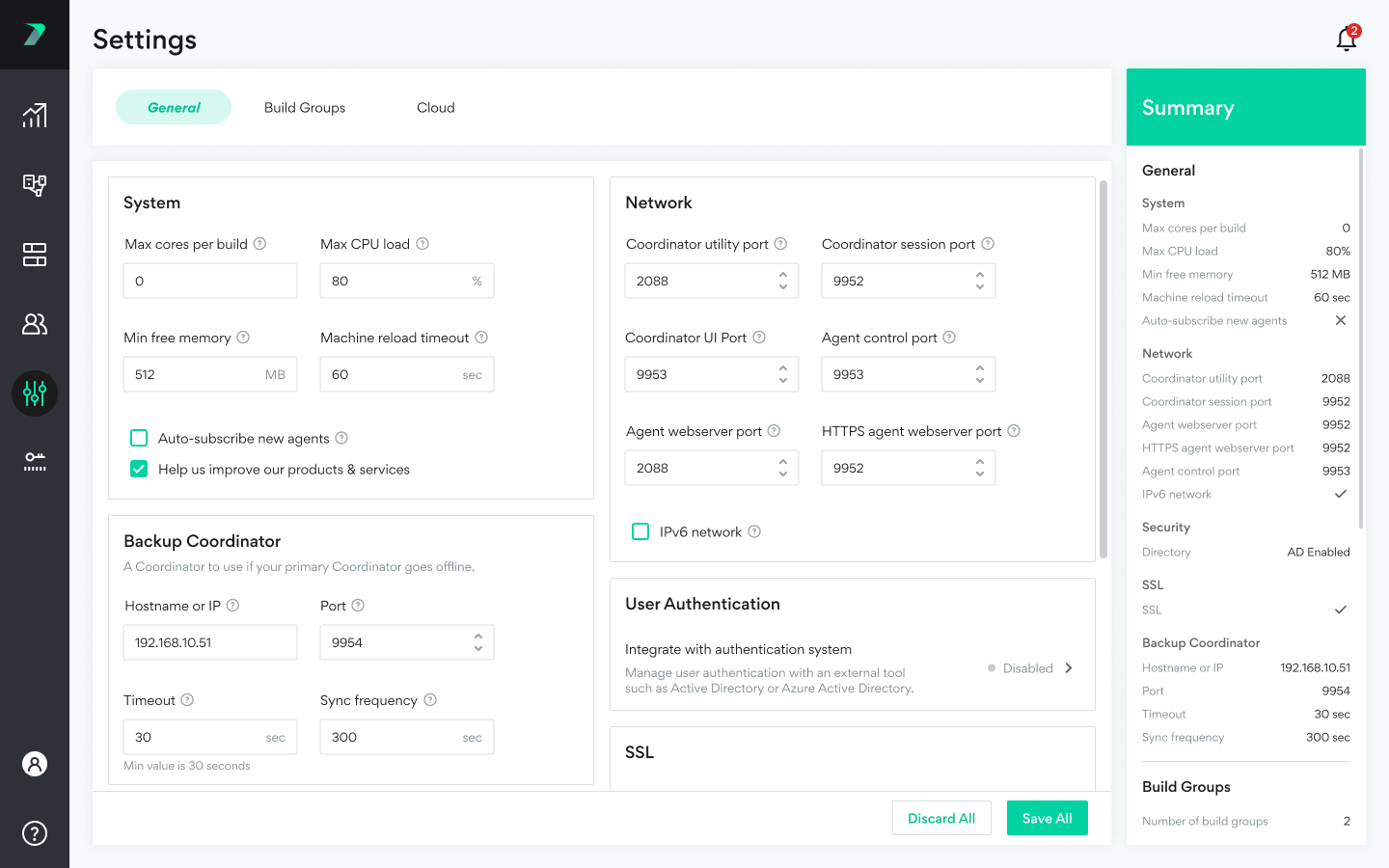

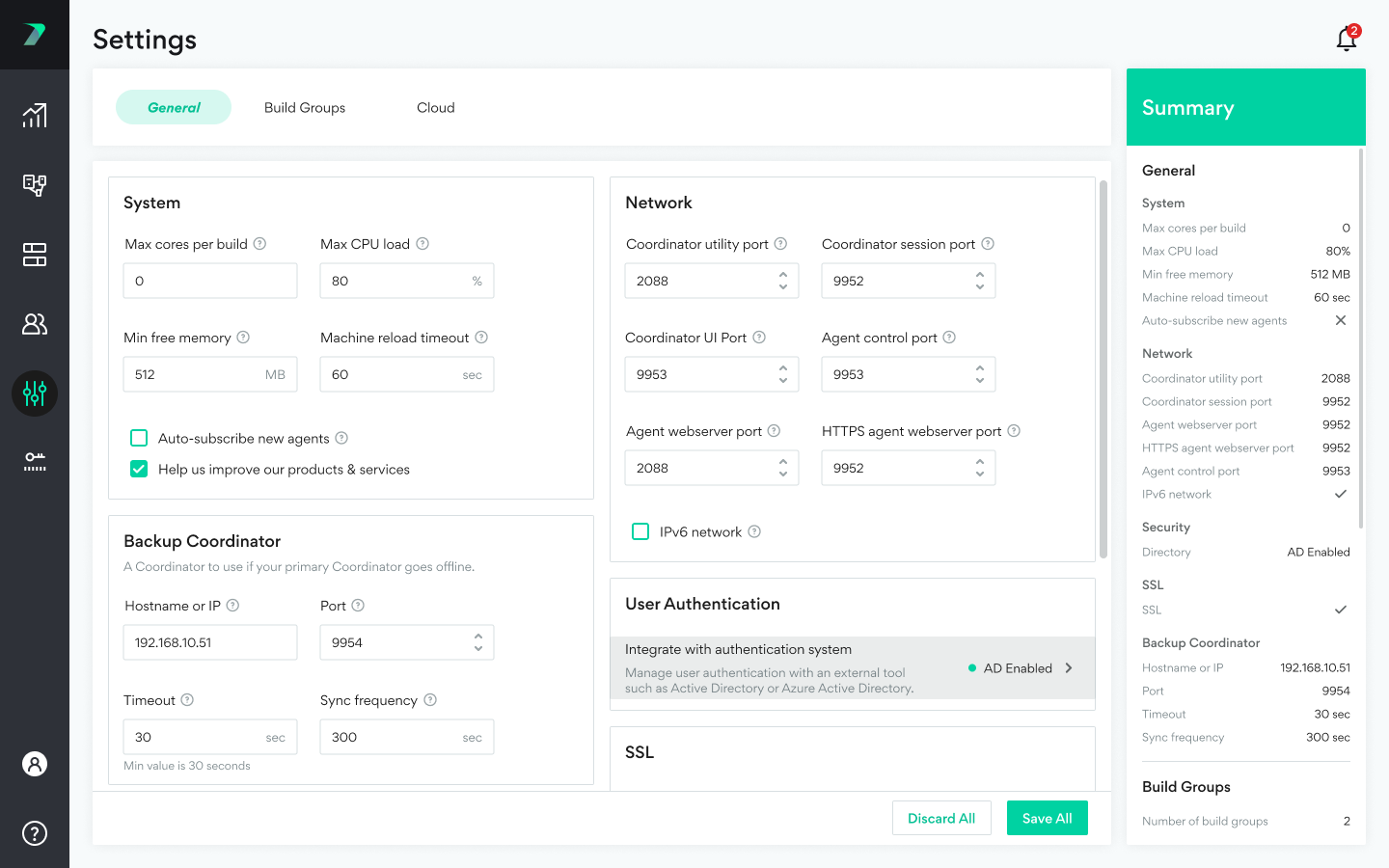

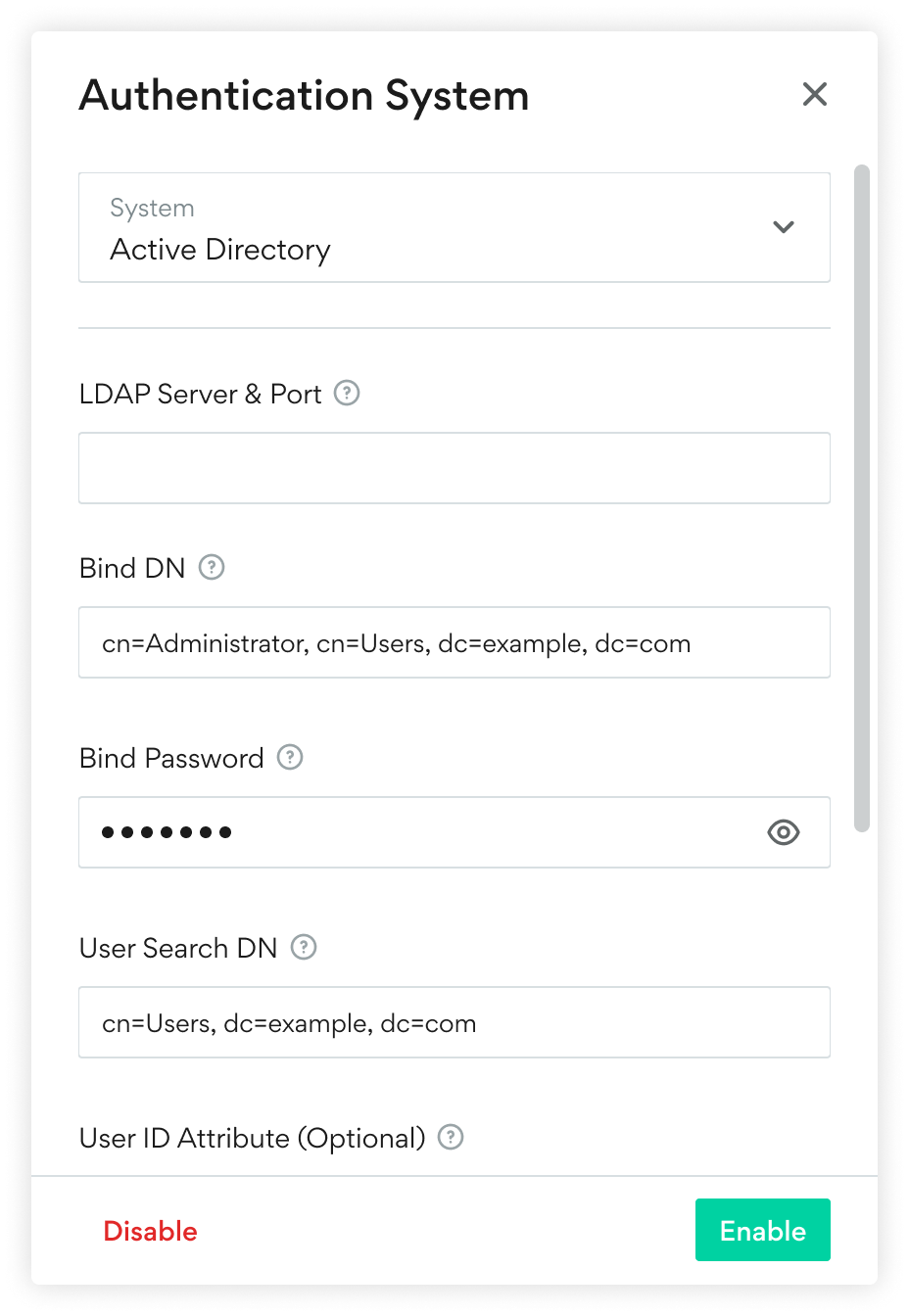

Incredibuildで[Settings] >[General] >[User Authentication] と進み、[Disabled] をクリックします。

-

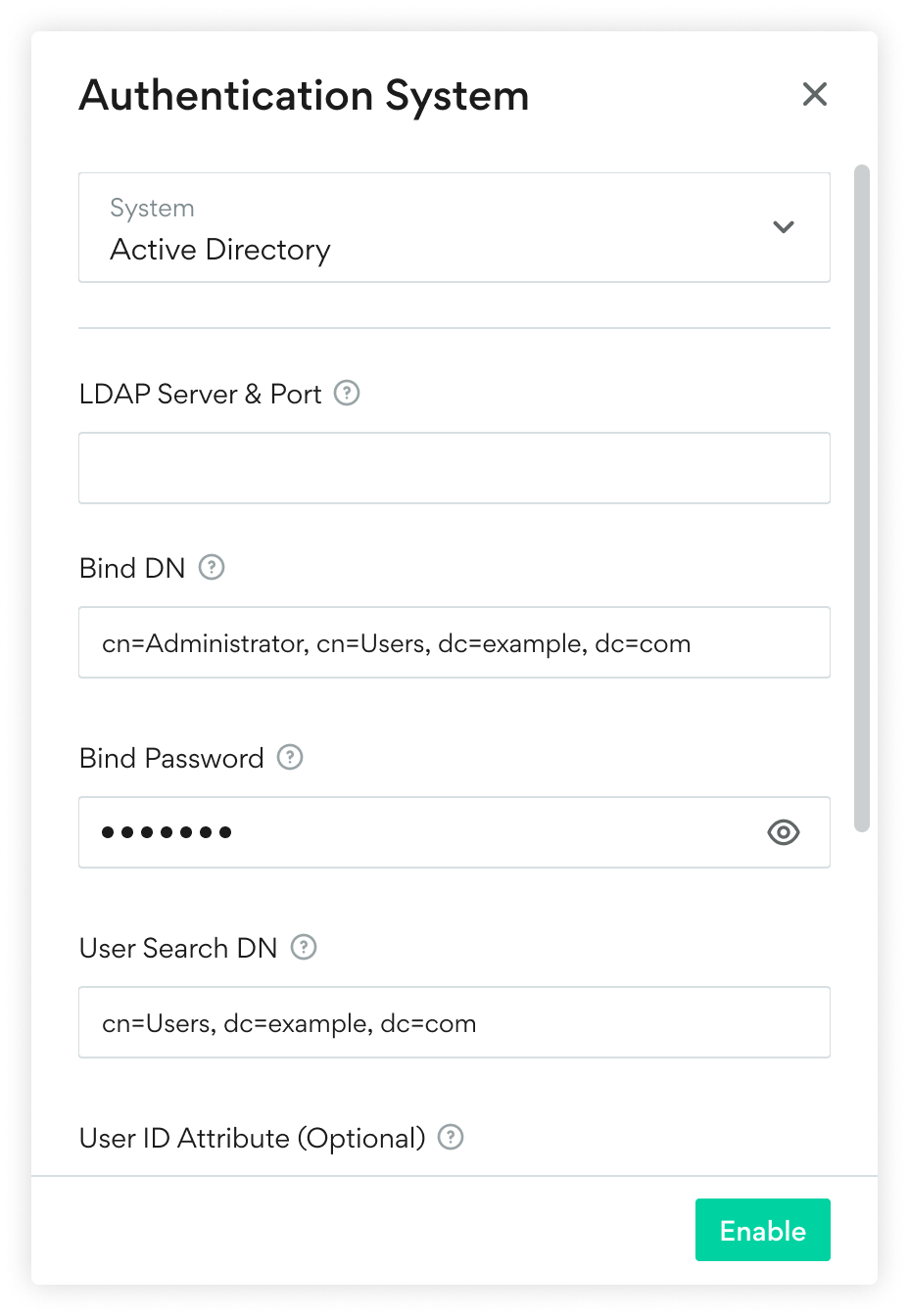

この統合に使用するプロトコルに応じて、Active DirectoryとLDAPまたはLDAPSのいずれかを選択します。

-

LDAPSを選択した場合:

-

LDAPサーバーの形式は「ldaps」で始める必要があります(例:ldaps://1.2.3.4:1234###)。

-

LDAPS証明書を発行したCAのルート証明書を入力する必要があります。証明書チェーンをお持ちの場合は、証明書を1つのファイルにコピー/ペーストして、ここに入力してください。

-

-

Active Directoryアカウントの設定を入力します。

-

LDAPサーバーとポートは、「ldap://<server>:<port>」の形式と一致させる必要があります。例:ldap://localhost:389

-

[Bind DN] (LDAP 形式のユーザー名) と[Bind Password]フィールドに、Incredibuild が他のユーザーを検証するための専用ユーザー (上記のステップで作成) の認証情報を入力します。

-

User SearchのDNは、Incredibuildがユーザを検証するために検索するフォルダです。LDAP形式である必要があります。

-

-

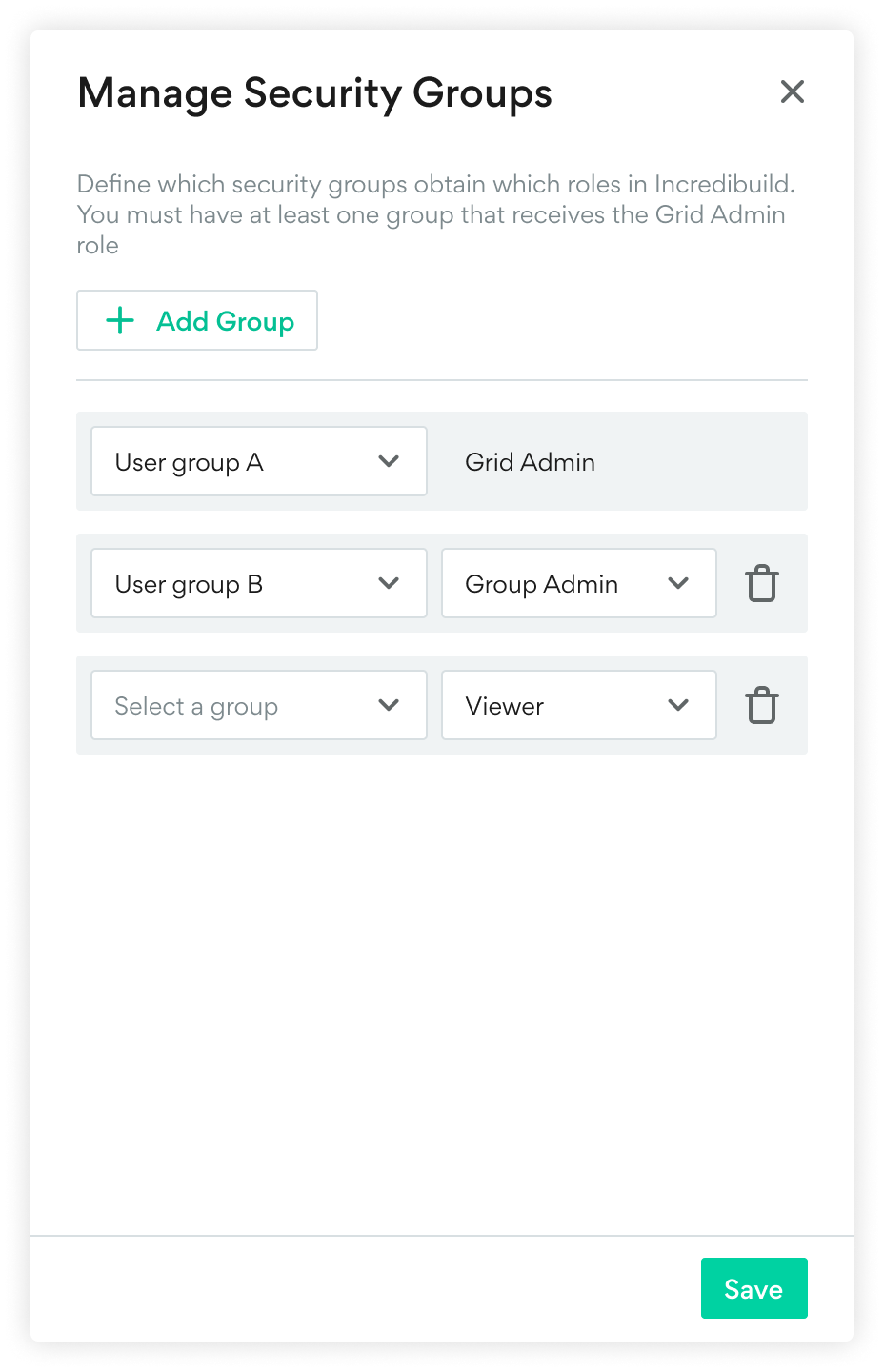

Incredibuildではいくつでもユーザーグループを追加し、以下の権限を割り当てることができます。

Microsoft Entra IDの統合を有効化する

Microsoft Entra IDは、以前はAzure Active Directoryと呼ばれていました。以下の手順は、Microsoft Entra IDの2023年12月リリースを使用して作成されました。今後のバージョンでは手順が若干異なる可能性があります。

注意:Microsoft Entra ID統合を行うには、統合を実行するユーザーが、組織ユーザーグループを表示する権限を持っている必要があります(持っていない場合、統合するグループを選択できません)。

-

Microsoft Entra IDで、Incredibuildにおける3つのレベルのユーザー権限に対応する3つのセキュリティグループ(自分のグループ名を指定できます)を作成してください。以下にセキュリティグループの例を示します。

-

IB-Grid-Admins

-

IB-Group-Managers

-

IB-Viewers

-

-

Microsoft Entra ID で、Incredibuild に持たせる権限に応じてユーザーアカウントをセキュリティグループに追加します。

-

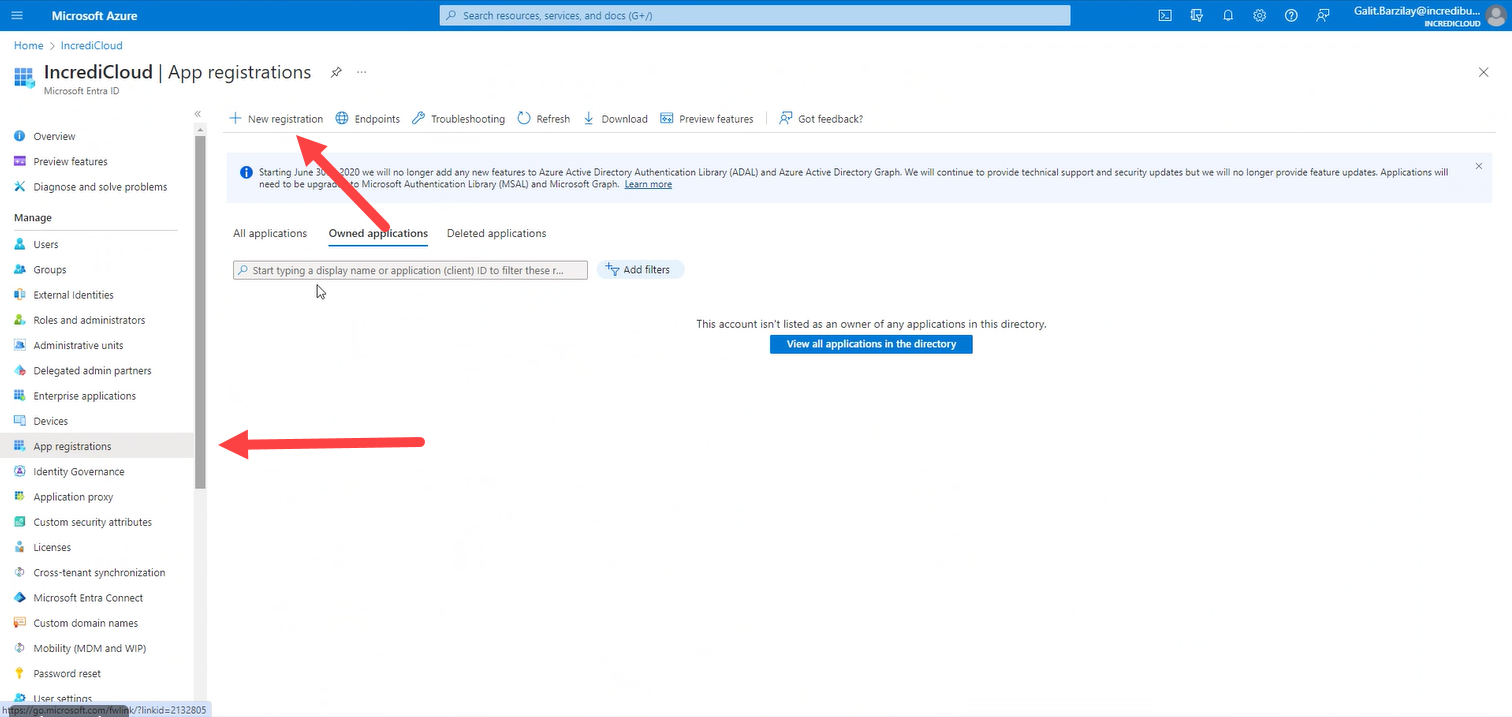

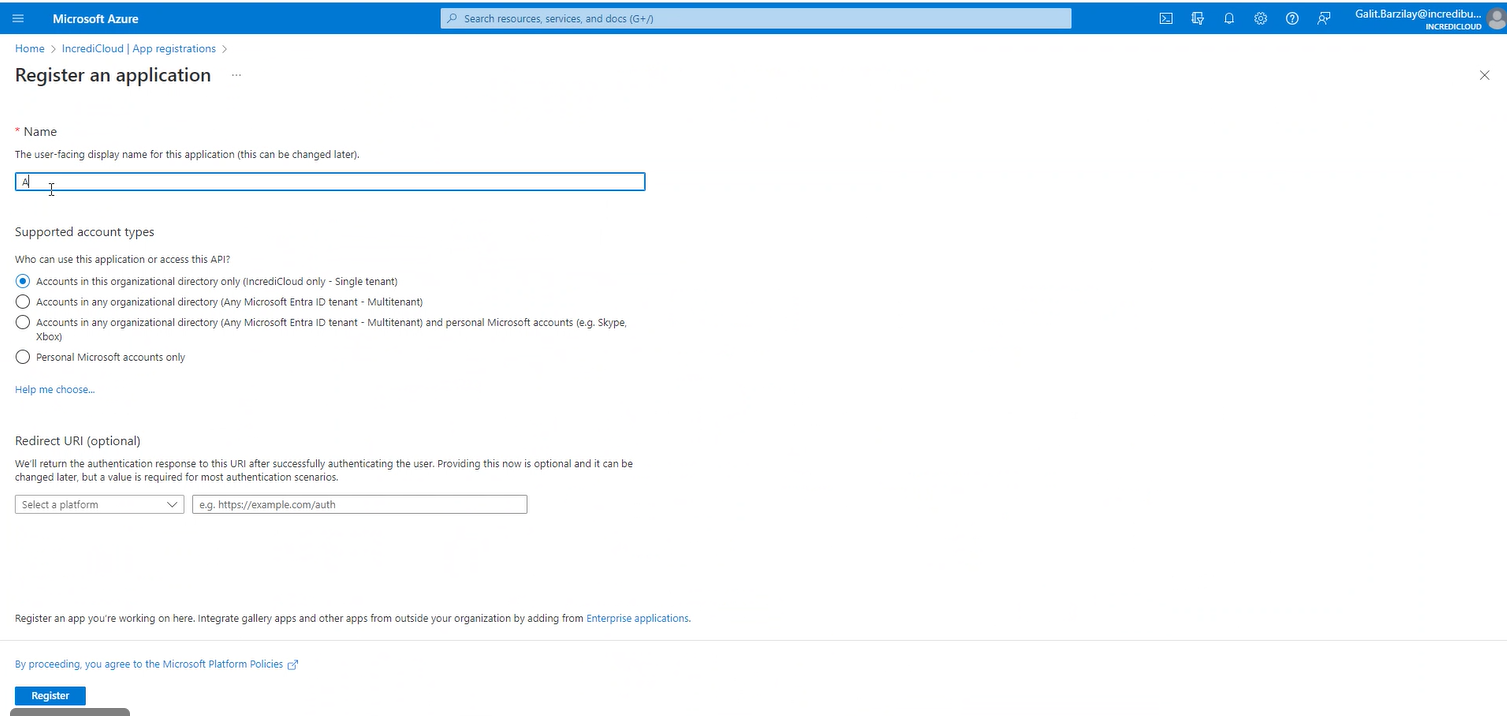

Microsoft Entra ID で、[App Registrations] >[New Registration] に進みます。

-

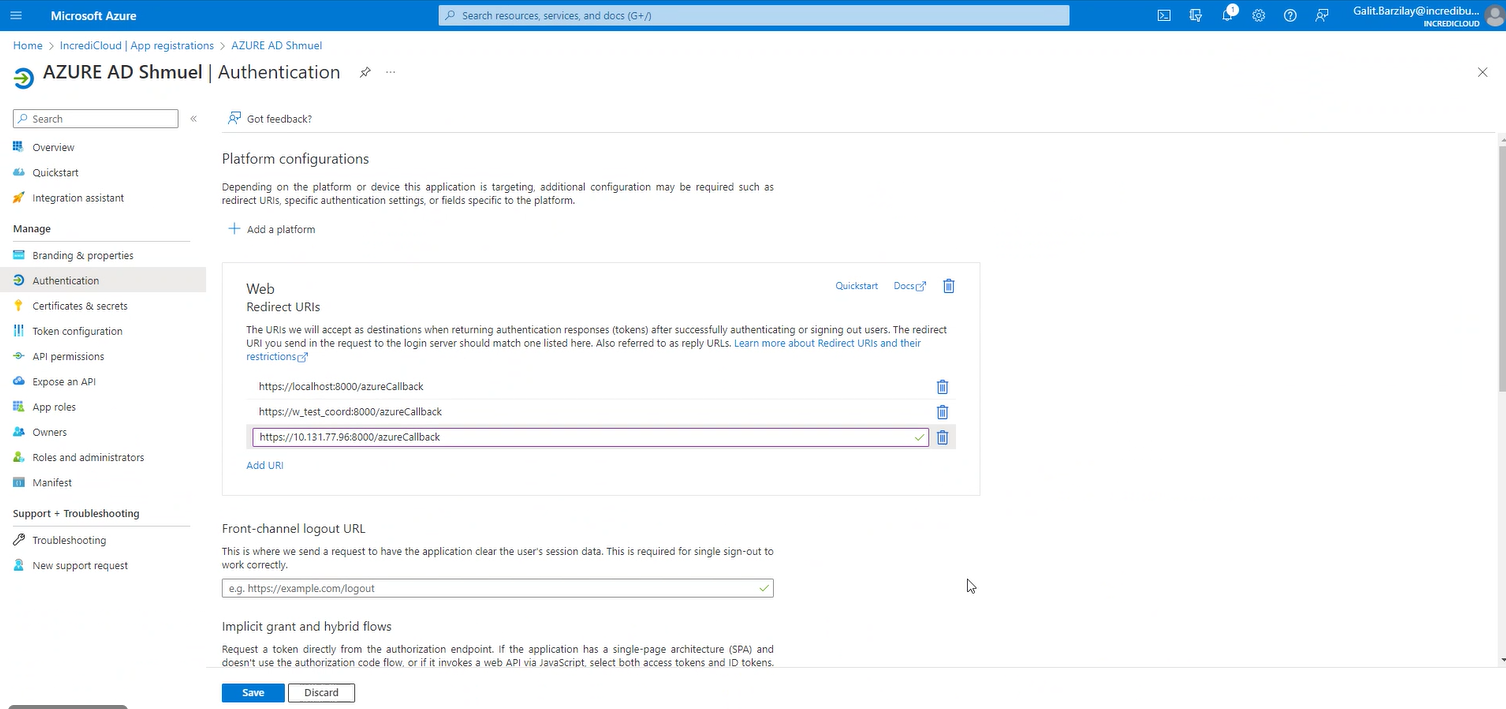

[Authentication]エリアに、2つの「Redirect URI」を追加します。

-

https://<coordinator IP>:8000/azureCallback

-

https://<coordinator DNS name>:8000/azureCallback

-

-

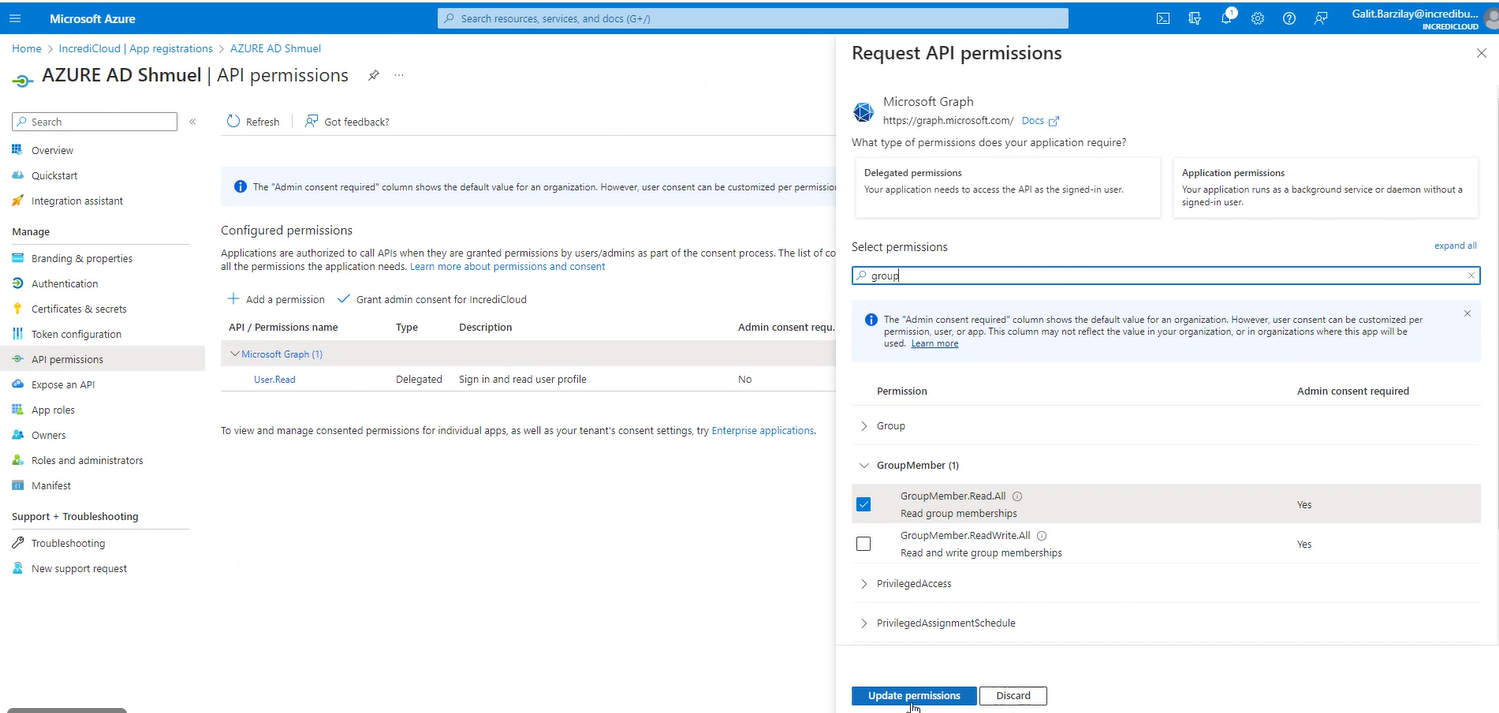

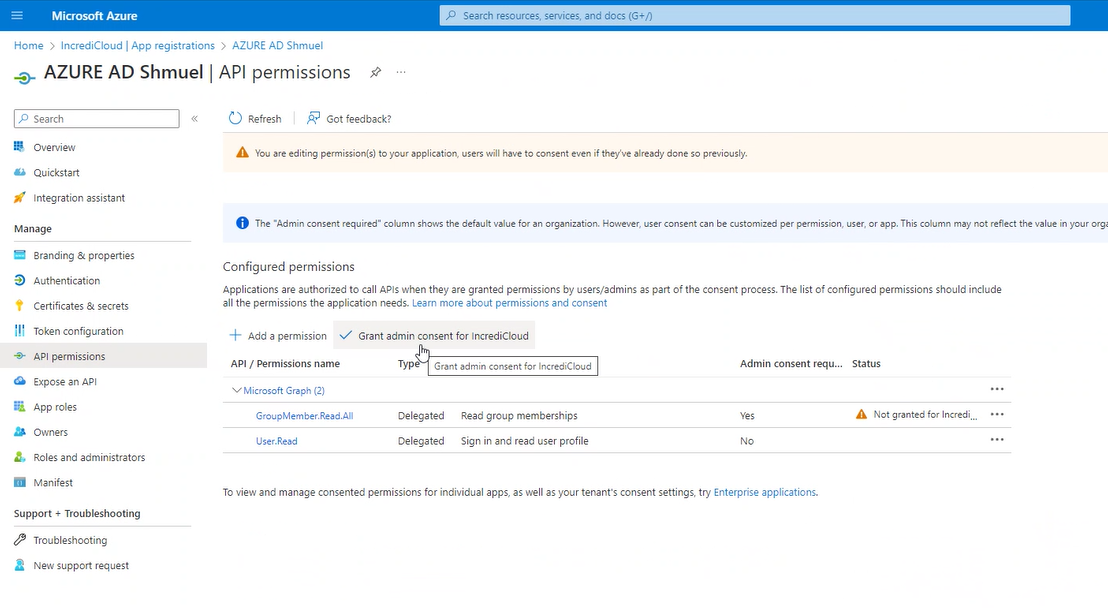

「API Permissions」のエリアで、[Microsoft Graph] 権限をクリックし、[GroupMember.Read.All] 権限を追加します。

-

[Grant admin consent for <your organization account>] をクリックしてください。

-

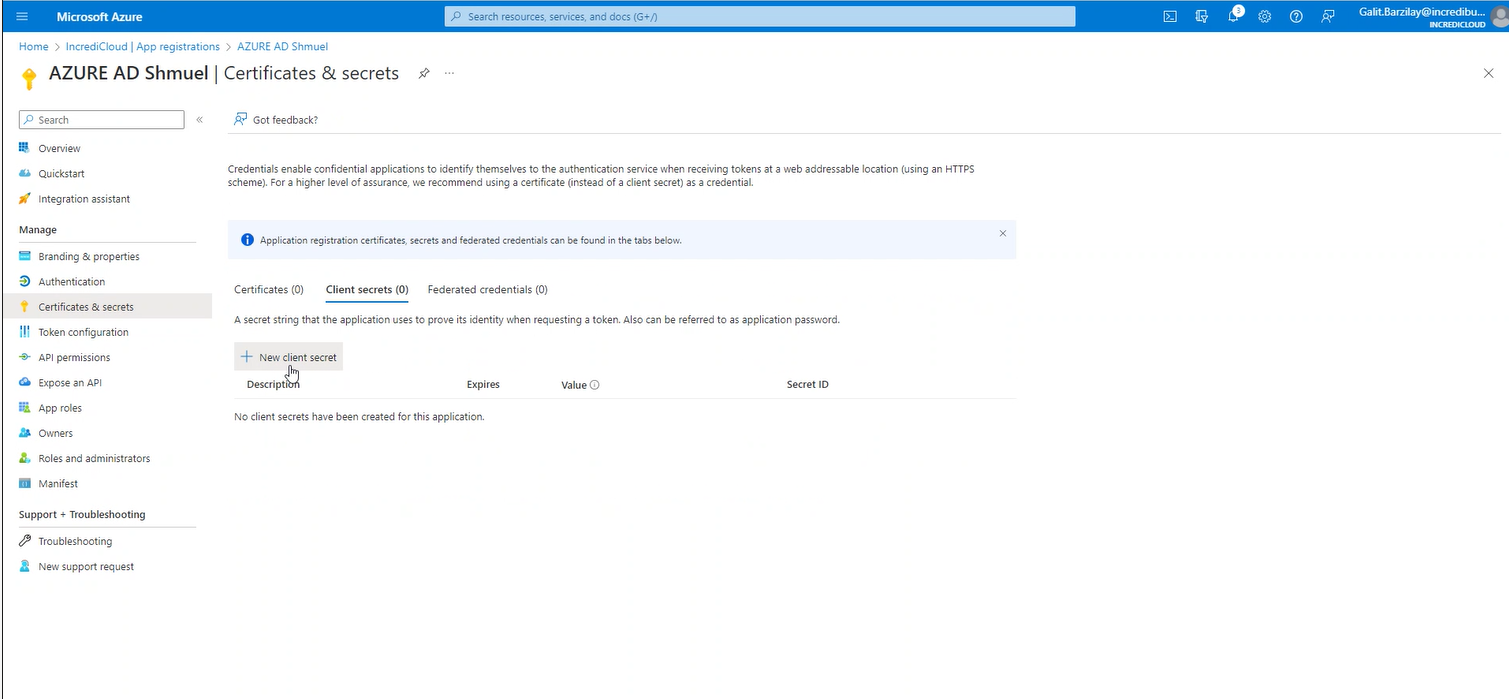

[Certificates and Secrets]のエリアで、「New client secret」を作成します。

-

「Secret」 の値をコピーして保存してください。コピーせずにこの画面を離れると、この値は非表示になります。

-

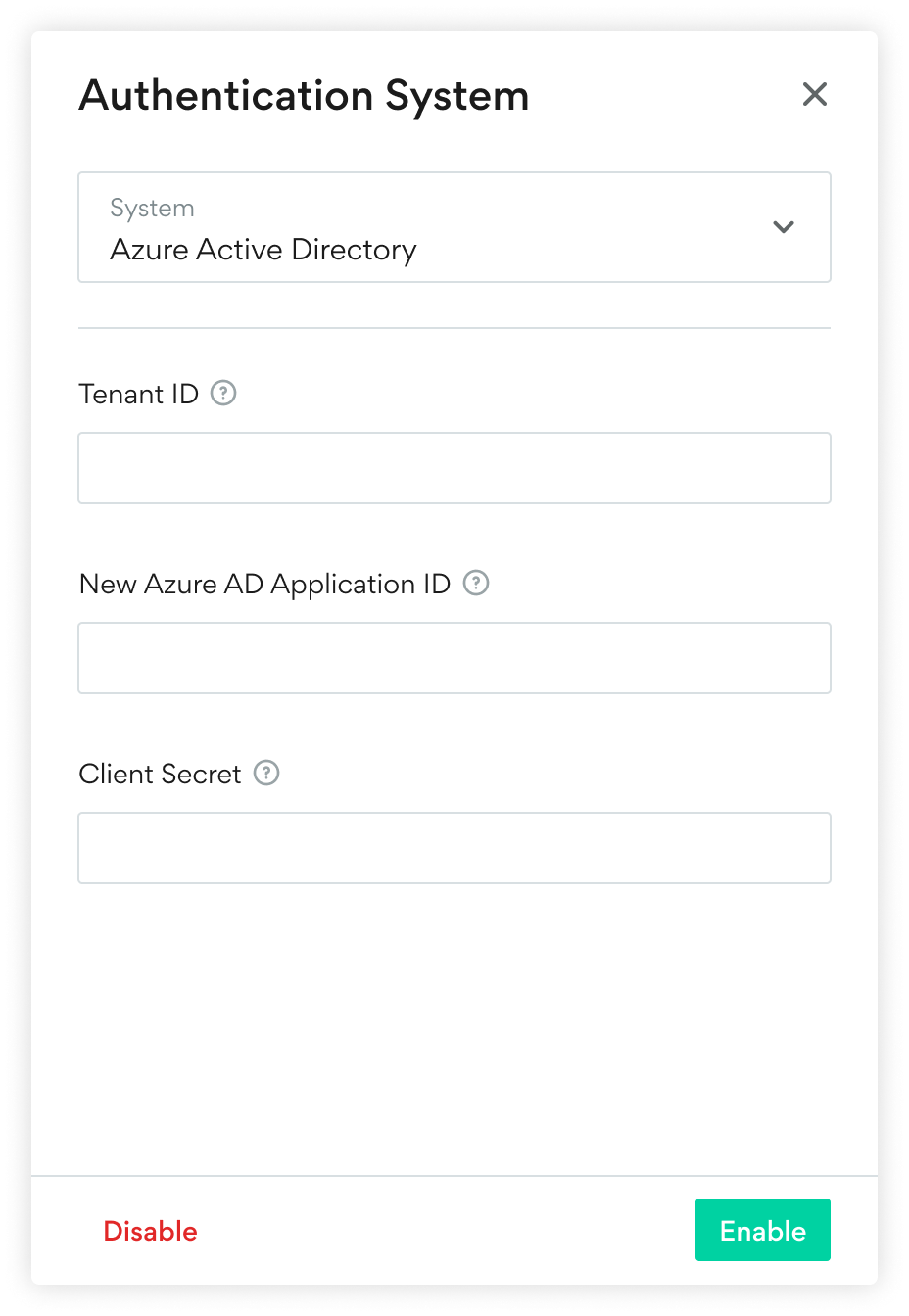

Incredibuildで[Settings] >[General] >[User Authentication] と進み、[Disabled] をクリックします。

-

Microsoft Entra IDアカウントの設定を入力します。

-

Incredibuildではいくつでもユーザーグループを追加し、以下の権限を割り当てることができます。

統合の設定を編集する

統合を有効化した後に設定を変更する場合は、以下の手順で統合を無効化し、再度有効化する必要があります。

-

Incredibuildで、[Settings] >[General] >[User Authentication] と進み、[User Authentication]エリアをクリックします。

-

設定ウィンドウで、[Disable] をクリックします。

-

統合を再度有効化し、必要に応じて設定を変更してください。

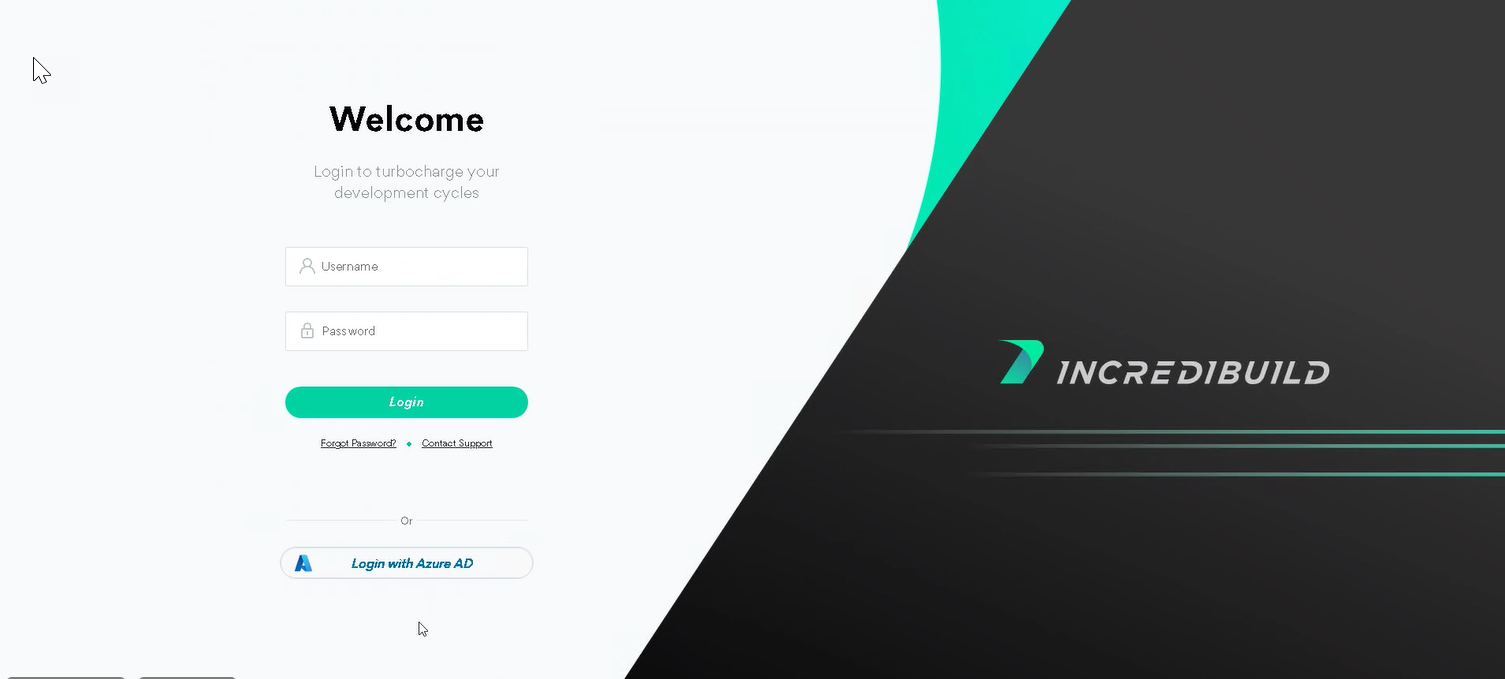

Incredibuildへのログイン

Active Directoryユーザーの場合、Incredibuildのログイン画面が標準のログイン画面となります。ユーザーは、Active Directory ユーザー、または Grid Admin 権限を持つ Incredibuild ユーザーの認証情報を入力します。

同じ名前のユーザーが2つあり、1つは Active Directory に、もう1つは Incredibuild に Grid Admin 権限を持つ場合、Incredibuildではローカル ユーザーを使用します。認証情報がローカルユーザーと一致しない場合、Incredibuild は外部ユーザー管理システムで定義されたユーザーをチェックします。

Microsoft Entra ID ユーザーの場合、[Login with Azure AD] ボタンをクリックし、ポップアップに認証情報を入力します。標準のログインボタンは、グリッド管理者権限を持つローカルのIncredibuildユーザー用です。

対応ユーザー管理システム

-

Microsoft Entra ID(旧名称:Azure Active Directory)

-

LDAPプロトコルによるActive Directory

トラブルシューティング

ユーザー管理システムに接続できない

外部のユーザー管理システムに接続できない場合、Incredibuild はユーザーを検証できず、ログインを許可できません。グリッド管理者権限を持つローカルの Incredibuild ユーザーでログインできます。

必要であれば、統合を無効にしてIncredibuildで直接ユーザーを管理できます。

ユーザーがログインできない、または間違ったロールを受け取ってしまう

複数のドメインに加え、複数のサイトにまたがっている多数のドメインコントローラーがある大規模なActive Directory環境では、すべてのドメインコントローラーが更新されるまで変更に時間がかかることがよくあります。トポロジーにもっては、数分、長い場合は数時間かかることもあります。そのため、ユーザーアカウントをグループに追加した場合、Incredibuild管理への適切なアクセスが得られるまで時間がかかる可能性があります。